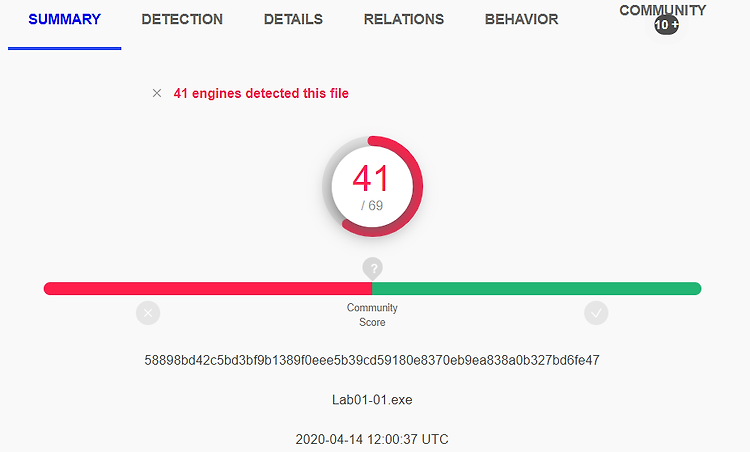

[Lab01-03.exe] [Lab01-03_unpacked.exe_] 1. Virustotal에 업로드하고 보고서를 확인하자. 기존 안티바이러스 정의된 것과 일치하는가? 추측: Trojan, packer가 있는 것을 봐서는 패킹이 되어있을 확률이 높다. 악성코드일 확률이 높음을 알 수 있다. 2. 패킹이나 난독화의 흔적이 있는가? 이유는? [PEiD.exe] 추측: FSG1.0 버전으로 패킹이 되어있는 것을 알 수 있다. FSG로 패킹이 되어있는 것을 언패킹 하기 위해 사용한 tool: VMUnpacker [VMUnpacker.exe] 해당 exe파일을 언패킹 파일 사이즈가 커진 것을 볼 수 있다. [PEiD.exe] 언패킹이 된 것을 알 수 있다. [virustotal.com] 추측: 바이러스 토탈 ..