목표 취약한 우분투에서 해당 취약점이 적용이 되는지 확인하기

[취약점 정보]

CVE: CVE-2021-32682

CVSS Version 2.0

- Score: 7.5

- Vector: AV:N/AC:L/Au:N/C:P/I:P/A:P

Exploit: exploit/linux/http/apache_druid_js_rce

Disclosure Data: 2021-01-21

Rank: excellent

[취약점 요약]

elFinder: 웹을 위한 오픈 소스 파일 관리자, jQueryUI를 이용하여 자바스크립트로 쓰여 있고 MAX OS 운영체제에서 사용되는 파인더의 편리성에 영감을 받아 만들어진 소프트웨어

elfinder 2.1.58 이전 버전에는 PHP 커넥터를 호스팅 하는 서버에서 임의의 코드와 명령을 실행할 수 있는 원격 코드 실행 취약점을 가지고 있다.

※ 영향받는 버전: elFinder 2.1.58 이전 버전

1. 공격 전 Ubuntu 취약한 환경으로 설정하기

공격대상 IP: 172.16.0.132

공격자 IP: 172.16.0.128

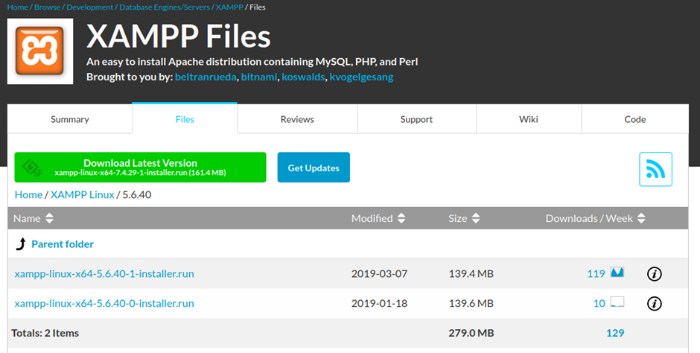

1) xampp 설치

설치한 버전: xampp-linux-x64-5.6.40-1-installer.run

[Ubuntu] APM 서비스 XAMPP 설치 및 실행

XAMPP란 APM은 웹서버인 아파치(Apache), 동적 웹페이지를 만들기 위해 작성된 프로그래밍 언어의 일종인 PHP, 데이터베이스 관리시스템 DBMS인 MySQL을 말한다. 웹서버를 구축하기 위해서는 3가지를 설

t-okk.tistory.com

2) Xampp 내에 PHP 폴더에 Elfinder 실행파일 넣기

※ 기존 php 파일은 old 폴더를 만들어서 보관(백업)

3) 전체 권한 부여

2. 메타스플로잇을 이용하여 공격(exploit)

1) msfconsol에서 CVE 찾기

2) CVE 정보 확인하기

info

options 값 설정

3) exploit 연결 성공

공격 대상의 정보를 획득할 수 있다.

[참고]

https://nvd.nist.gov/vuln/detail/CVE-2021-32682

https://www.tuwlab.com/ece/9086

[필요한 환경설정 참고자료]

'Security > Metasploit' 카테고리의 다른 글

| [Attack] CVE-2021-25646: 메타스플로잇(Metasploit) 이용한 취약점 공격 (1610) | 2021.11.11 |

|---|---|

| [Attack] CVE-2021-22204: 메타스플로잇(Metasploit) 이용한 취약점 공격 (285) | 2021.11.11 |

| [Attack] CVE-2021-35464: 메타스플로잇(Metasploit) 이용한 취약점 공격 (277) | 2021.11.11 |

| 메타스플로잇(Metasploit) Msfconsole 사용법 및 활용 / 업데이트 (1724) | 2021.11.11 |