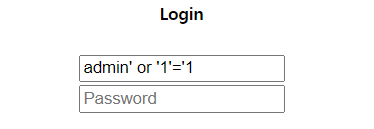

abex’ crackme #1 : crack 연습 목적용 공개 프로그램 Ollydbg(v1.1) 코드의 특징: 어셈블리로 작성된 코드, 시작 주소가 EP로 매우 간단하고 명확하게 작성(stub code가 없음) - 여기서 MessageBoxA 총 3개의 API 함수를 사용 코드의 목적: MessageBoxA 순서대로 1, 2, 3으로 볼 때, 원래는 1->2로 이동하는데 1->3으로 이동하길 원한다. 코드 분석 00401000 PUSH 0 ; Style = MB_OK|MB_APPLMODAL 00401002 PUSH 402000 ; Title = "abex' 1st crackme" 00401007 PUSH 402012 ; Text = "Make me think your HD is a CD-Rom." 004..